En primer lugar las funciones del sistema operativo, que es un conjunto de programas (software) que se inician al encender un ordenador y se encargan de gestionar los recursos del sistema (tanto del hardware como del sofware) y permite la comunicación del usuario en el ordenador.

Para clasificar estos sistemas operativos exisrten distintos criterios:

-Según la cantidad de tareas que realiza el equipo simultáneamente --> Tarea o multitarea.

-Según el numero de usuarios que pueden trabajar simultáneamente --> Monousuario o multiusuario.

-Según la cantidad de equipos que puedan controlar --> Centralizado o monopuesto y distribuido o multipuesto.

-Según el número de procesadores que pueden usar simultáneamente --> Monoprocesador o multiprocesador.

Los más utilizados son los teléfonos móviles y MPx (Symbian, windows mobile..) y PCs (Windows 98, Macintash..).

Por otra parte hemos visto las ventajas y los inconvenientes de WIndows, Linus y Mac.

-Windows: es fácil de usar, permite escribir documentos, navegar por internet, escuchar música, ver películas, retocar fotografías digitales, fácil de configurar sin necesidad de usar conocimientos informáticos avanzados. Pero a su vez, es inestable, es propietario de pago, no es adaptable al usuario, tiene código cerrado, solución de errores con mucha demora y limita al usuario en su configuración.

-Linux: potencia, estabilidad, seguridad contra virus, sirve para realizar cualquier trabajo, es configurabe y adaptable al usuario, tiene código libre, solución de errores al instante y soporte para muchas plataformas de hardware. También tiene una parte mala, como por ejemplo que tiene falta de comodidad, no es tan fácil de usar como Windows o Mac y se necesitan conocimientos técnicos para realizar algunas tareas.

-Mac: es considerado por muchos expertos el sistema operativo más sencillo de utilizar y de estética mas cuidada, también es en el retoque, la produccion y edición de música, fotografías y vídeos donde este sistema tiene su punto fuerte. En sus desventajas se encuentran algunas como que el número de programas disponibles para esa plataforma (sobre todo juegos) sigue sin ser tan alto como el de Microsoft, y que es de pago y propietario.

Otro punto del tema que hemos visto es el manejo del sistema operativo, en el que podemos encontrar diferentes elementos de interacción, como son los botones de acción, cuadros de texto, cuadros de información numérica, botones de opción, pestañas de desplazamiento, solapas, botones de barras de herramientas, listas desplegables y casillas de verificación.

También, hemos dado que hay tres tipos de software:

-Lenguajes de programación (para crear nuevas aplicaciones o S.O ).

-Aplicaciones (programas específicos).

-Sistemas operativos (permiten gestionar o administrar el ordenador).

El punto cinco son los usuarios en el sistema operativo en el que hicimos la siguiente tabla:

CARACTERÍSTICAS DEL USUARIO

|

WINDOWS

|

GNU/LINUX

|

| Usuario con permiso para realizar cualquier operación: configurar el ordenador, instalar y desinstalar programas y gestionar usuarios. | Administrador | Root |

| Usuario con ciertos privilegios más propios del administrador. | “Usuario con privilegios” | Superusuario |

| Usuario “habitual”. Tiene permisos limitados que se establecen en el llamado perfil de usuario. | Nombre propio definido. Ejemplo: celso. | Nombre propio definido. Ejemplo: celso. |

| Usuario esporádico con muy pocos permisos. | Invitado | No tiene nombre concreto. Ejemplo: en Max es alumno. |

También, la estructura física y lógica de almacenamiento en el que las mas habituales son C:/, D:/, A:/, etc.

Otro punto son los sistemas de archivos, de Windows (FAT32, NTFS), de Linux (EXT3) y de Mac (HFS).

EL punto 6 es de la configuración y personalización del S.O, que es cambiar el fondo, el tipo de letra, la accesibilidad, etc.

La configuración de dispositivos, el sistema plug&play, en el que siempre es recomendable instalar los driver originales del fabricante.

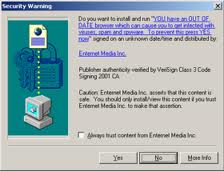

Otro de los puntos es la instalación y desinstalación de aplicaciones.

También, las funciones del S.O:

1. Gestionan la memoria RAM.

2. Gestionan el almacenamiento de información de forma permanente.

3. Gestionan el sistema de archivos.

4. Crea mecanismos de protección.

5. Dispone de un intérprete de comando.

6. Gestiona los sistemas de entrada/salida.

La parte más importante del S.O se llama núcleo o Kernell. Asigna tareas al procesador siguiendo un orden y administrando los tiempos que lleva cada tarea, y llevan incluidas diferentes applicaciones.

Los sistemas operativos sin instalación previa, que están almacenador en unidades extraíbles y, por lo tanto, se pueden ejecutar sin necesidad de instalación en el disco duro. La mayoría se basan en distribuciones específicas de Linux, por ejemplo, Live CD, Live DVD, etc.

Por otra parte hemos visto el disco duro, que es el dispositivo más utilizado y se encarga de almacenar permanentemente la información en nuestro ordenador. Está formado por diferentes discos metálicos apliados, alojados en una carcasa, que giran a gran velocidad. En cada cara hay un cabezal capaz de leer y escribir la información.

El disco duro se divide en círculos concéntricos llamados pistas.

La partición del disco duro es una división del mismo, de forma que el S.O la considera como si fuera una unidad totalmente independiente. Cada partición puede tener un sistema de archivos distinto. Puede tener S.O distintos en un mismo ordenador.

Por último el desfragmentador del disco duro, que mueve los archivos de los sectores a otros del disco duro para dejarlo ordenados. Gracias a esto, el ordenador trabaja más rapido (y el disco duro). Esta herramienta no es necesaria en Linux.